Nombrada ConfusedComposer, explota las dependencias ocultas de servicios en la nube.

Tenable, la empresa de gestión de exposición en la nube, ha descubierto una vulnerabilidad de escalada de privilegios en Google Cloud Composer (GCP) denominada Confused Composer. La vulnerabilidad permitía que los atacantes con permisos limitados escalasen su acceso a la cuenta de servicio de Cloud Build, exponiendo potencialmente datos sensibles y alterando los entornos en la nube.

¿Cómo funciona la vulnerabilidad Confused Composer?

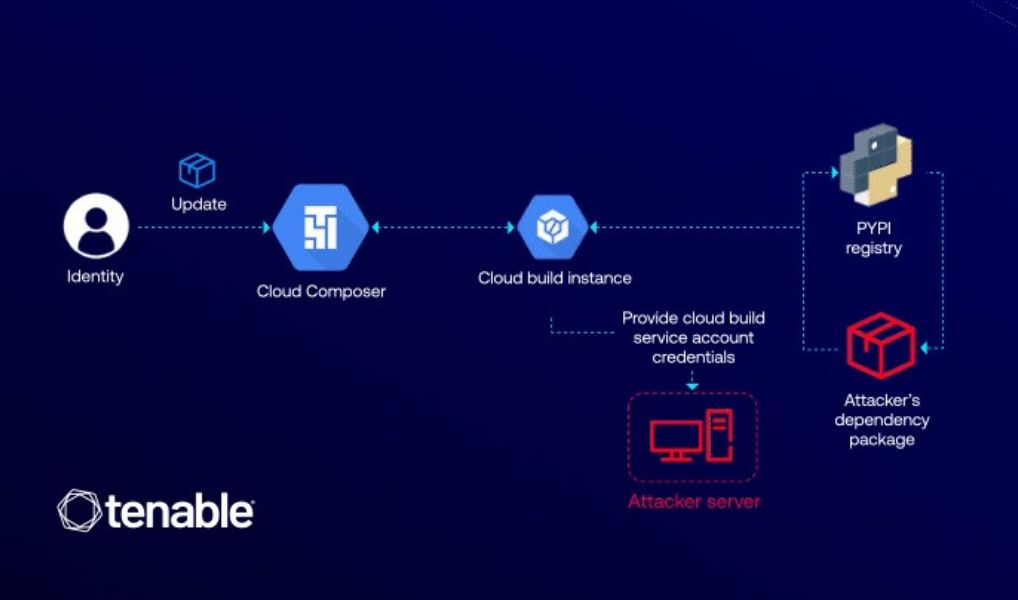

Cloud Composer utiliza Cloud Build, un servicio de integración continua y entrega (CI/CD) completamente gestionado en GCP, para instalar paquetes personalizados de PyPI, utilizando una cuenta de servicio predeterminada de Cloud Build con privilegios elevados. Según los hallazgos de Tenable Research, los atacantes con permisos de edición en los entornos de Cloud Composer podrían explotar este proceso inyectando un paquete malicioso, lo que les permitiría escalar privilegios y tomar control de la cuenta de servicio de Cloud Build. Esto les daría acceso a recursos críticos de GCP, como Cloud Build, Cloud Storage y Artifact Registry, demostrando los riesgos de los permisos heredados en la nube. Confused Composer es una variante de una vulnerabilidad descubierta por Tenable que se denominó Confused Function, y destaca la complejidad y similitud de los servicios en la nube que eventualmente llevaron a una variante de explotación.

Confused Composer resalta una preocupación de seguridad más amplia identificada por Tenable como el concepto Jenga®, la tendencia de los proveedores de servicios en la nube de construir servicios unos sobre otros, lo que permite que los riesgos de seguridad y debilidades en una capa se propaguen a otros servicios.

“Cuando juegas al Jenga®, quitar un bloque puede hacer que toda la torre sea inestable”, dijo Liv Matan, Investigador Principal de Seguridad en Tenable. “Los servicios en la nube funcionan de la misma manera. Si una capa tiene configuraciones predeterminadas arriesgadas, ese riesgo puede propagarse a otras, haciendo que las brechas de seguridad sean más probables”.

Impacto potencial de la explotación de Confused Composer:

Si se explota, Confused Composer podría permitir que los atacantes:

- Roben datos sensibles de los servicios de GCP

- Inyecten código malicioso en las tuberías CI/CD

- Mantengan acceso persistente a través de puertas traseras

- Escalen privilegios para tomar control total del proyecto GCP de la víctima

Google ha abordado Confused Composer y no se requiere ninguna acción adicional.

Recomendaciones para los equipos de seguridad

Aunque no se requiere ninguna acción por parte del usuario para mitigar Confused Composer, Tenable recomienda a las organizaciones que:

- Sigan el modelo de privilegios mínimos para evitar la herencia innecesaria de permisos.

- Mapeen las dependencias ocultas entre servicios en la nube utilizando herramientas como Jenganizer.

- Revisen regularmente los registros para detectar patrones de acceso sospechosos.

“El descubrimiento de Confused Composer resalta la necesidad de que los equipos de seguridad detecten interacciones ocultas en la nube y apliquen controles estrictos de privilegios. A medida que los entornos en la nube se vuelven más complejos, es crucial identificar y abordar los riesgos antes de que los atacantes se aprovechen de ellos”, agregó Matan.

Este descubrimiento sirve como una llamada de atención para los equipos de seguridad

Lea los hallazgos completos de la investigación aquí.